Tacacs+ Configuration on Cisco ISE

Tacacs+ , Cisco tarafından geliştirilen kimlik doğrulama ve yetkilendirme işlemleri yapan bir sistemdir.Cisco ISE üzerinde bir lisans ile aktif edebildiğimiz bu özellik bizlere büyük networklerde ,çok fazla networkçünün birlikte iş yaptığı alanlarda merkezi bir yönetim ve yetkilendirme yapmamızı sağlıyor.

Demom da sizlere Cisco ISE üzerinde bu işlem nasıl yapılıyor, switchler üzerinde çalışması gereken komut setleri ve Active Directory deki grupların ISE üzerinde kullanılmasından bahsediyor olacağım.

İki adet grubum olacak ;Network-Admin cihaz üzerinde tüm yetkilere sahipken ,Network-Operation grup üyeleri sadece belirlediğim komutları çalıştırabilecekler.

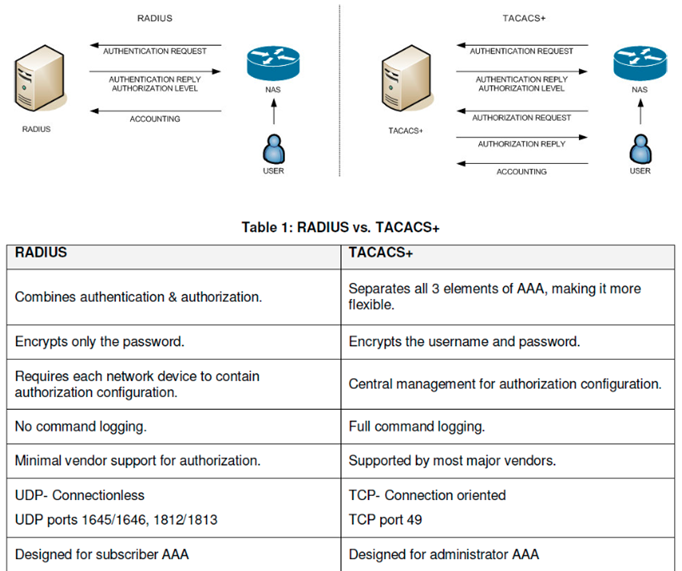

Demo ya başlamadan önce Radius ile Tacacs arasında farkları görebileceğiz bir chart (CCNA sorularından)

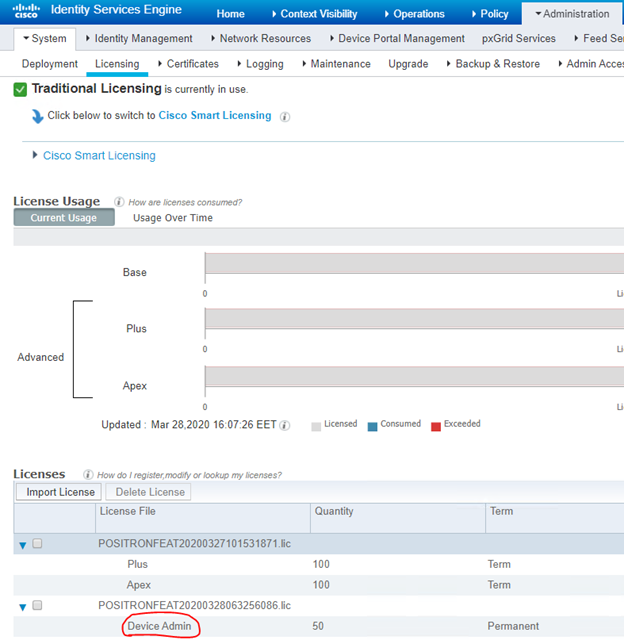

Tacacs server için Device Admin lisansına ihtiyacım var,öncelikle bu lisansı import ediyorum.

Quantity 50 değeri bu lisansla yönetebileceğim cihaz adetini göstermekte

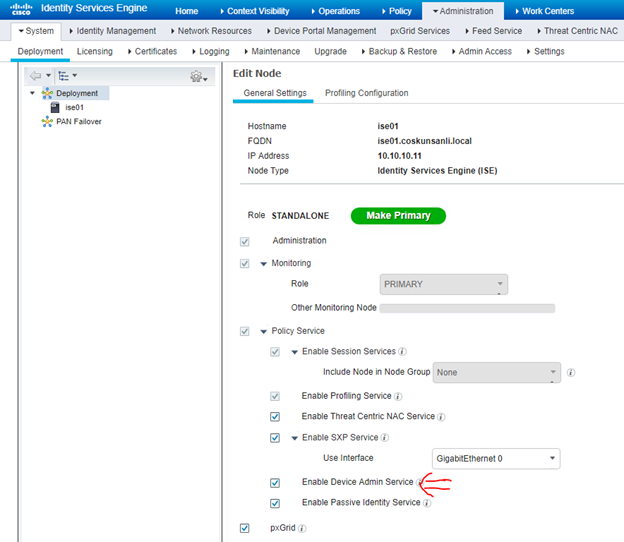

ISE üzerinde TACACS servisi başlatmak için;

Administrator > System > Deployment

Enable Device Admin Service tiki tıklıyorum

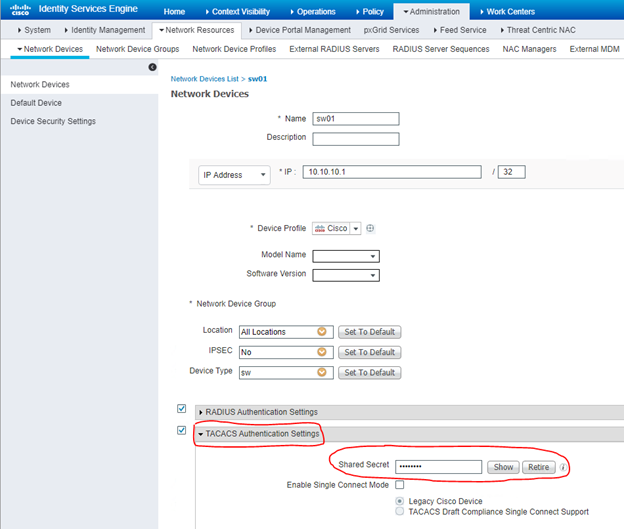

Network Cihazları ile TACACS Server arasında kullanacağım key için;

Administrator > Network Device > Network Devices

TACACS Authentication Settings tıklıyorum ve Share Secret belirliyorum.

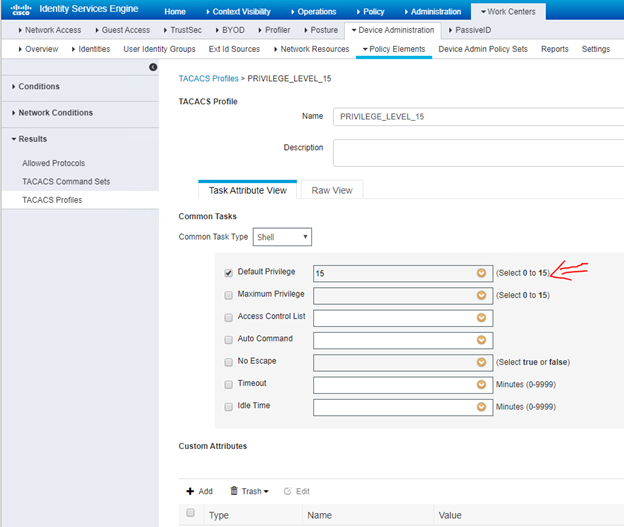

Cisco cihazlar üzerinde Privilege Level ile belli yetkilendirmeler bildiğiniz üzere yapılabilmek 0.1.15 gibi.

Ben yetkilendirmeyi belirleyeceğim komut setlerine göre yapacağım için tüm kullanıcıların Privilege Level ını 15 olarak belirliyorum.

Work Centers >Device Administration >Policy Elements

Results >TACACS Profils

İki adet Policy yaratıyorum ;

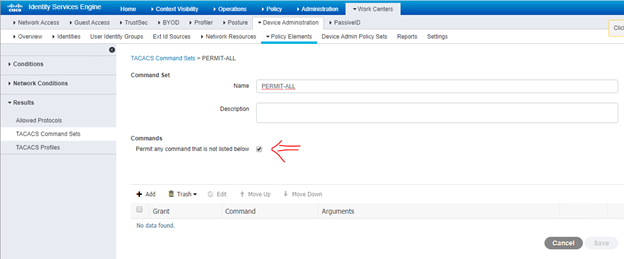

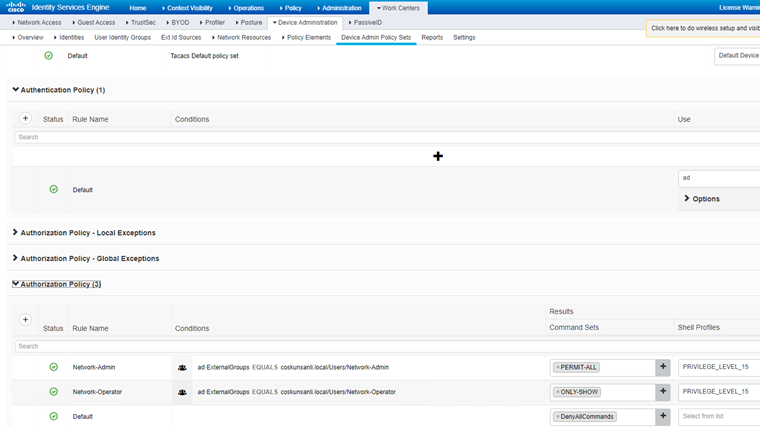

1- Network-Admin grubundaki kişilerin cihazlar üzerindeki tüm komutları çalıştırabilir.

Work Centers > Device Administration >Policy Elements

TACACS Command Sets PERMIT ALL

Tüm komutların çalıştırabilmesi için

“Permit any command that is not listed below” kutucuğunu işaretliyorum.

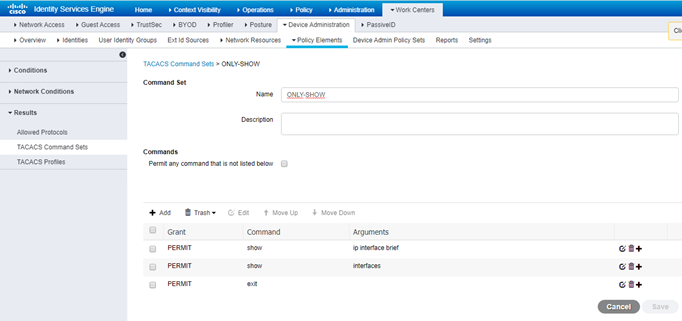

2- Network-Operation grubundaki kişi için;

ONLYSHOW adında ikinci policy imi yazıyorum bu gruptaki kişiler sadece tanımladığım komutları çalıştırabilicek

Örnek çalıştırabileceği komutlar ;

show ip interface brief

show interfaces

exit

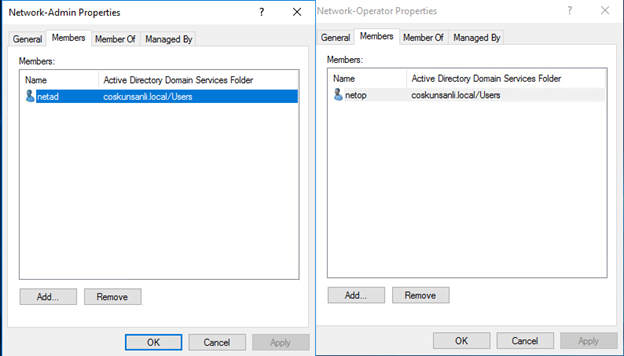

Active Directory üzerinde iki adet grup oluşturuyorum,

Network-Admin ve Network-Operator

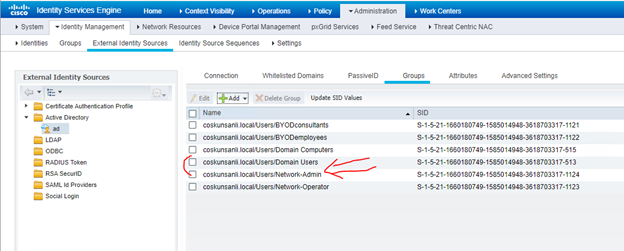

Active Directory daki grupları ISE üzerinde kullanabilmek için ;

Administrator >Identity Management >External Identity Sources

Active Directory > Groups

Network-Admin ve Network-Operator için yazdığım Policy set aşağıdaki gibidir.

Authentication Policy de Active Directory seçmeyi unutmamız gerek.

Switch üzerindeki girilmesi gereken komut seti ;

aaa group server tacacs+ TACACS-ISE

server 10.10.10.11

server-private 10.10.10.11 Asd12345

aaa group server tacacs+ TACACS-ISE

aaa authentication login AAA group TACACS-ISE local

aaa authentication enable default group TACACS-ISE enable

aaa authorization exec AAA group TACACS-ISE local

aaa authorization commands 0 AAA group TACACS-ISE local

aaa authorization commands 1 AAA group TACACS-ISE local

aaa authorization commands 15 AAA group TACACS-ISE local

aaa group server tacacs+ TACACS-ISE

aaa authentication login AAA group TACACS-ISE local

aaa authentication enable default group TACACS-ISE enable

aaa authorization exec AAA group TACACS-ISE local

aaa authorization commands 0 AAA group TACACS-ISE local

aaa authorization commands 1 AAA group TACACS-ISE local

aaa authorization commands 15 AAA group TACACS-ISE local

line vty 0 4

privilege level 15

authorization commands 0 AAA

authorization commands 1 AAA

authorization commands 15 AAA

authorization exec AAA

logging synchronous

login authentication AAA

transport input all

line vty 5 15

privilege level 15

authorization commands 0 AAA

authorization commands 1 AAA

authorization commands 15 AAA

authorization exec AAA

login authentication AAA

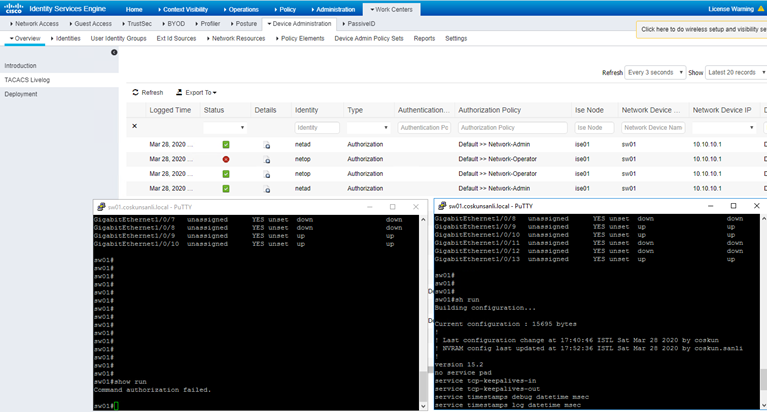

İki kullanıcım ile switch e erişim sağlıyorum, loglarda görüleceği üzere Network-Operator grubundakiler cihaz üzerinde her komutu çalıştıramıyor.

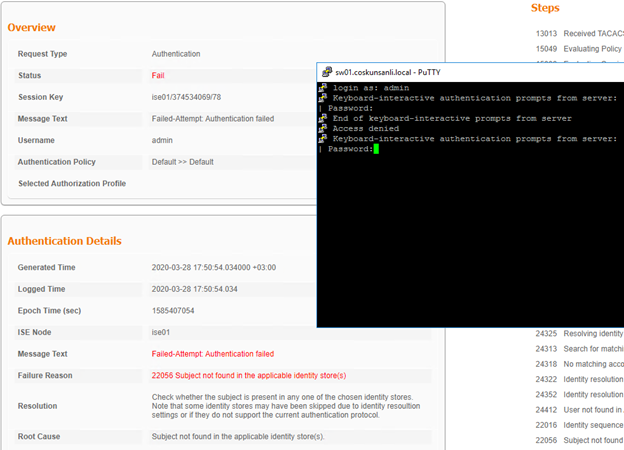

Switch üzerindeki local kullanıcı ile giriş yapmaya çalıştığımda alacağım hata da aşağıdadır.

Görüşmek üzere.