Stealthwatch Installation And Configuration

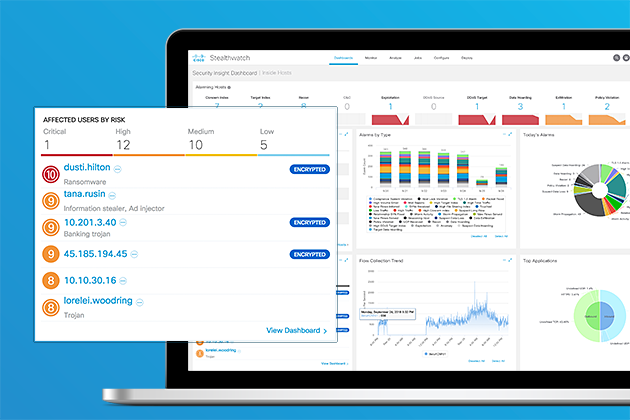

Stealthwatch ,ağ verilerini merkezi bir yerde toplayıp analiz eden makina öğrenme ,davranış modelleme yöntemlerinden yararlanarak ağdaki görünürlüğü arttıran bir üründür.

Stealthwatch, ağda yayılan kötü amaçlı yazılım, veri sızıntısı, botnet, komuta kontrol sunucuları, ağ keşfi gibi gelişmiş ve kalıcı güvenlik tehditlerini tespit etmek için ortamdaki firewall,switch gibi akıllı cihazlarından endüstri standardı olan netflow datalarını toplayıp bizler için anlamlı veriler üretir.

Bileşenleri aşağıdaki şekildedir.

Stealthwatch Management Console (SMC)

Flow Collector (FC)

Flow Sensor (FS)

UDP Director (UDPD)

Cognitive Threat Analytics (CTA)

Proxy Ingestion

Endpoint License

Threat Feed License

Stealthwatch Cloud

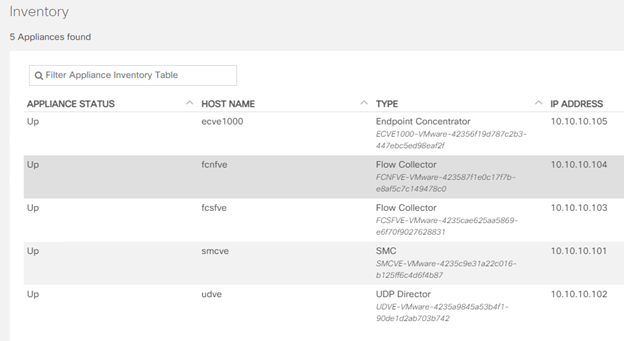

Ürünün tüm bileşenleri sanal ortamda çalıştığı için cisco.com dan dosyaları indirip, ovf formatını vmware e deploy ederek başlıyorum.

Deploy işleminden sonra tüm serverlara birer ip adresi vererek SMC server ile iletişimini sağlıyorum.

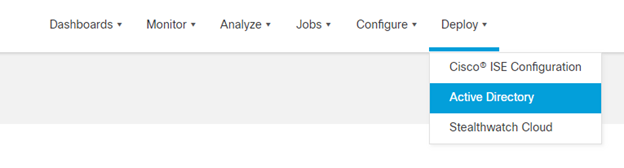

Active Directory entegrasyonu bize ağda gerçekleşen olayların kullanıcı ilişkilendirmesini ve olası bir durumda hızlı aksiyon almamınızı sağlayacağı için ilk önce onun ilişkilendirmesini yapıyorum.

Bunun için Deploy > Active Directory

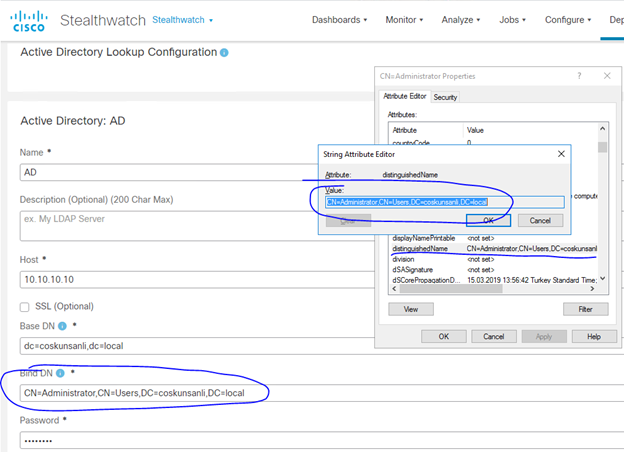

Yetkili bir hesap ile birlikte bu kullanıcının Active Directory de nerede olduğunu gösteriyorum.Bunun için ADSI edit ten yardım alıyorum.

Cisco ISE :Stealthwatch daki bir alarma sebep olan olayda ,aksiyon aldıracağımız tetikçimiz burada ISE oluyor, Anyconnect vpn ile ağımıza uzaktan erişim sağlayan Remoteworkers yada localde Dot1x /Mab ile erişim sağlayan kullanıcılar olsun ISE üzerinde yazdığımız policyler yardımıyla aksiyon aldırabilir duruma geleceğiz.

Entegrasyon için ortamımda merkezi bir CA sunucum mevcut, Stealthwatch ve ISE pxgrid entegrasyonunda kullacakları sertifikaları buradan onay alacaklar.

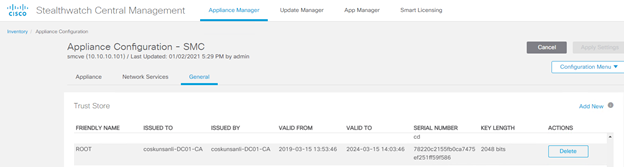

Smc üzerinde trusted root sertifikalar kısmına CA sunucumun root sertifikasını upload ederek başlıyorum.

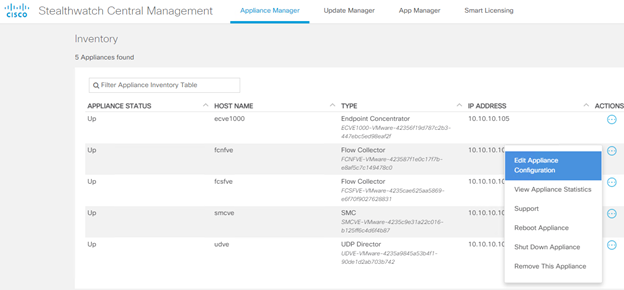

Bunun için Appliance Manager > Edit Appliance Configuration

Generel > Trust Store

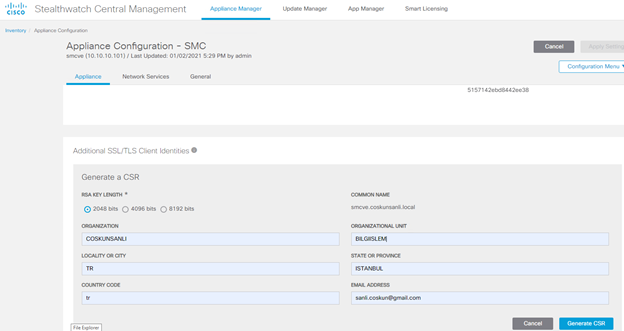

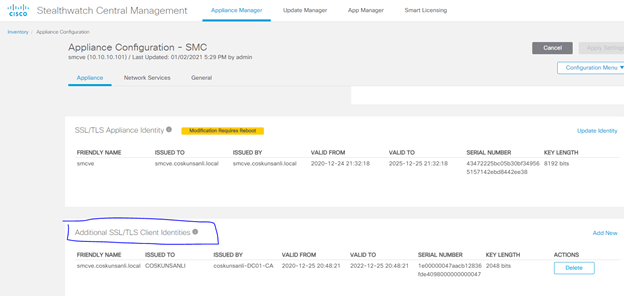

Daha sonradan CSR için Appliance sekmesinse Additional SSL/TLS kısmından gerekli bilgileri girip CA sunucumda onaylatıyorum.

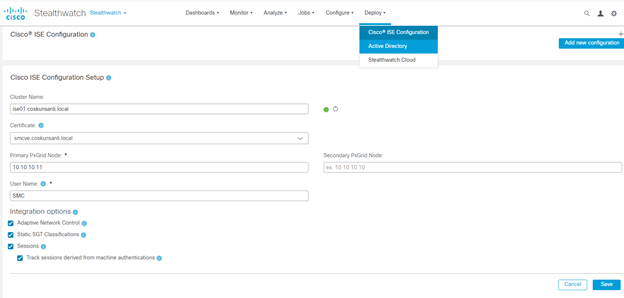

Ön hazırlıklar bitti sırasıyla Deploy > Cisco ISE Configuration Add new configuration

ISE a ait bilgileri girip sertifikamı gösteriyorm SAVE deyip biraz bekliyorum.

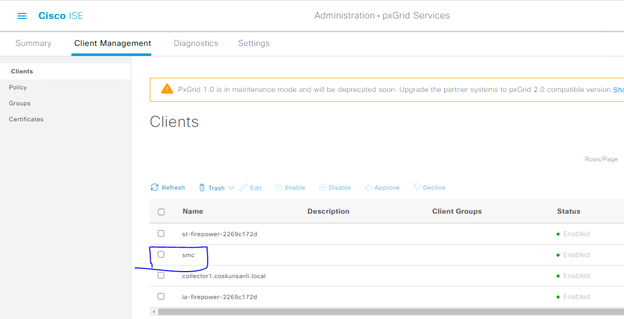

ISE üzerinden baktığımda entegrasyonun sağlıklı olduğunu görüyorum.

Altyapımız hazır, trafiği incelemeye geçelim.

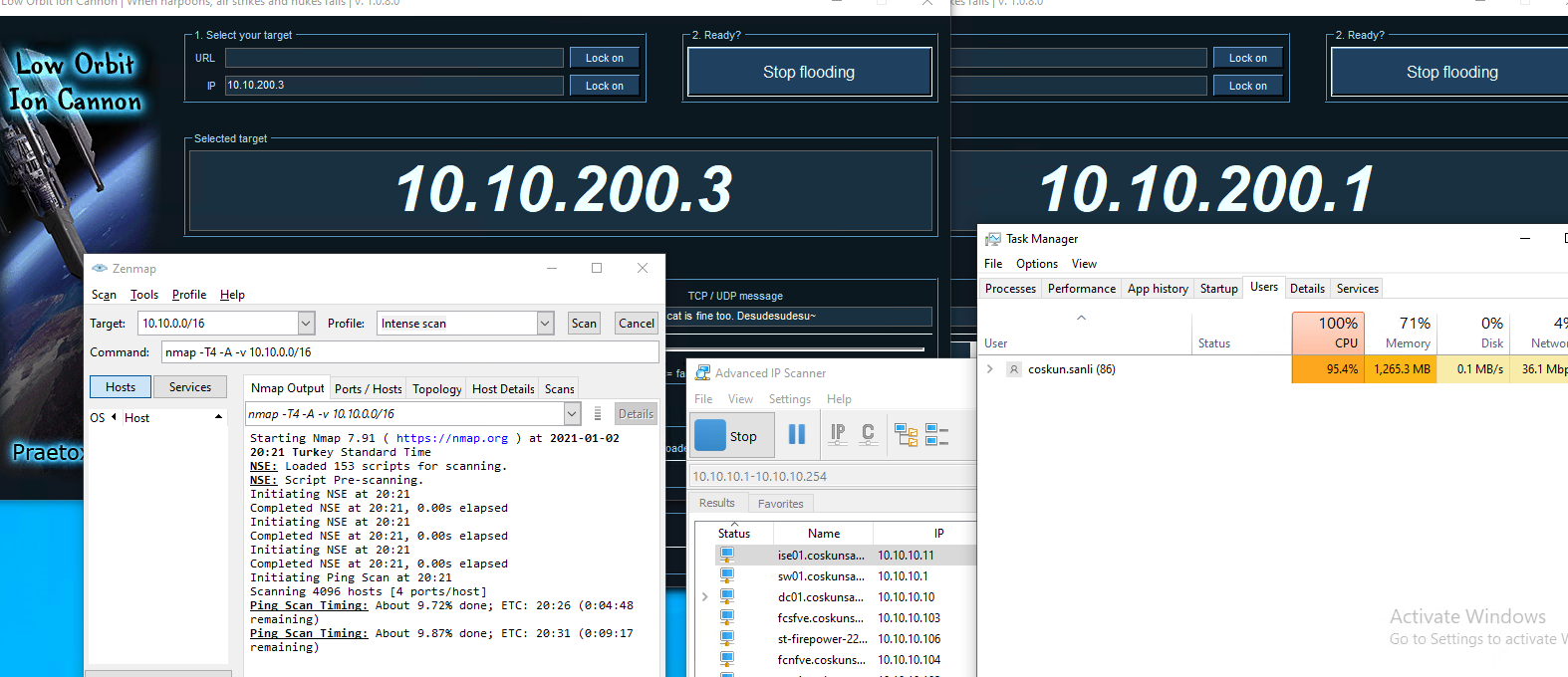

Ağımızda haylaz bir kullanıcı olduğunu düşünelim, sürekli penetrasyon toolları ile ağda açıklıklar arasın, anormal trafikler yapsın bizde SMC üzerinden bu yaramaz çocuğu bulalım ve aksiyon alalım.

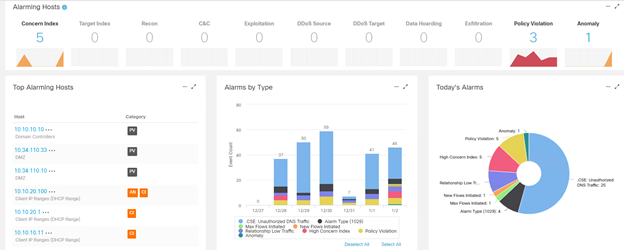

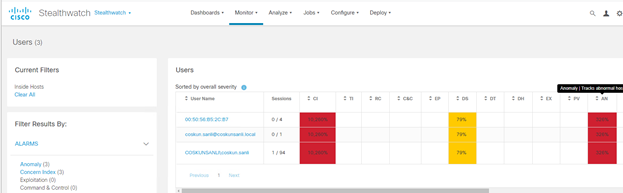

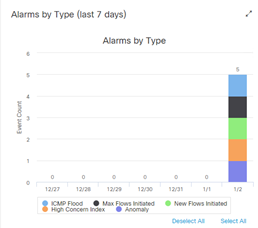

Kullanıcı portscan,synfoold ve nmap i çalışıtırınca bir anda ekranlar renklendi.

Öncelikle alarm kısmında Anormaly üzerine tıklayarak bu trafiğin kimden geldiğini buluyorum.

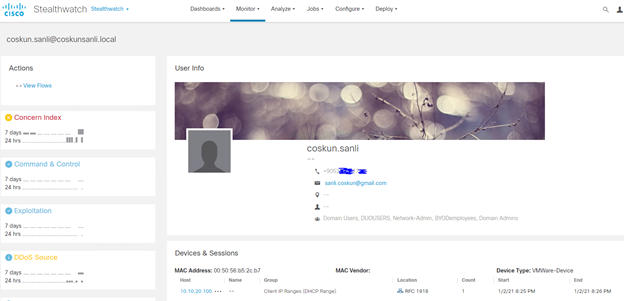

Active Directory den çektiği bilgilerle hangi gruplara üye olduğunu, sol taraftan yaptığı işlemin hangi alarmların tetiklenmesine neden olduğunu görüyorum.

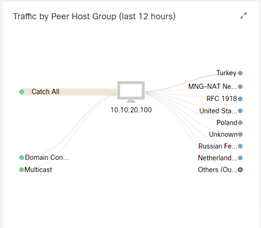

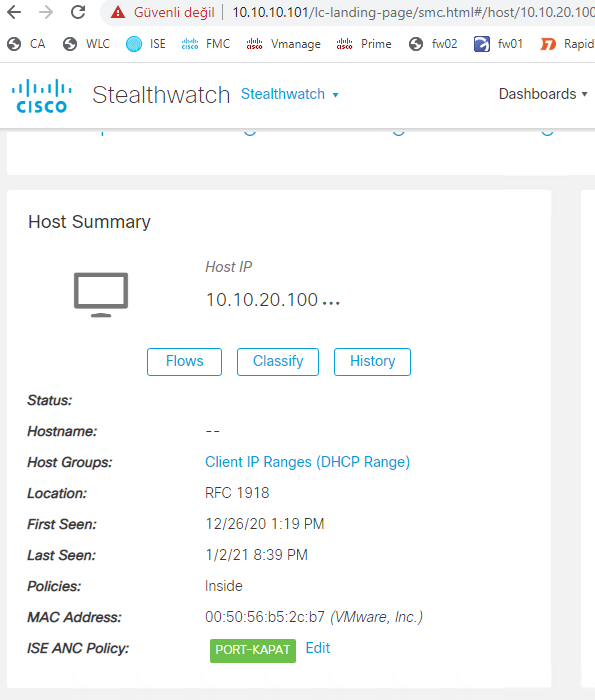

10.10.20.100 ip adresinin üzerine tıklarak daha da fazla bilgi istediğimde trafiğin outside networkte hangi ülkelerdeki iplere erişmek istediğini görüyorum.

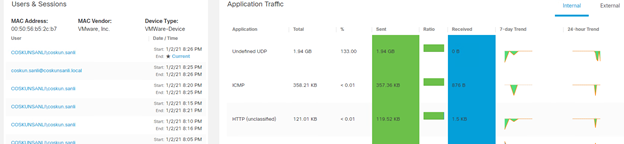

Bu kullanıcının hangi zaman aralığında login olduğu hangi servisleri application ları kullandığını görebiliyorum.

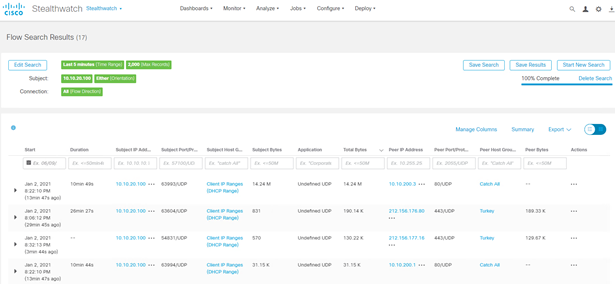

Kullanıcının tüm trafiğini görmek istediğimde izleyeceğim yol Analyz> Flow kısmı

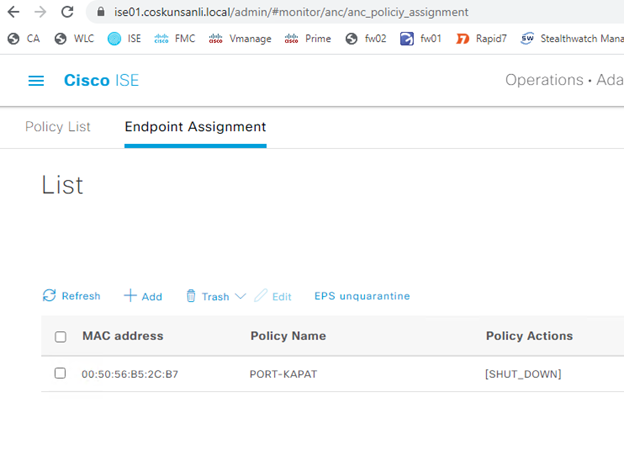

Son olarak ISE entegrasyonu ile birlikte bu kullanıcıya belli aksiyonlar aldırıp networkten izole edebilirim.

Bu yazımda Stealthwatch basit anlamda bize neler sağladığından bahsettim, çok daha fazlasının olduğunu tahmin edebilirsiniz.

Görüşmek üzere

https://dcloud2-lon.cisco.com/content/catalogue?search=Stealthwatch&screenCommand=openSearchScreen

https://learning.stealthwatch.com/