VXLAN EVPN ve MULTISITE Mimarisi – 2.Bölüm

Bu bölümde mimarinin avantajlarını ve konfigürasyon için bilmemiz gereken yeni tanımları öğrenerek başlayacağız.

VXLAN EVPN’e Geçişin Avantajları

Spine-Leaf Mimarisi ile Yatay Ölçeklenebilirlik

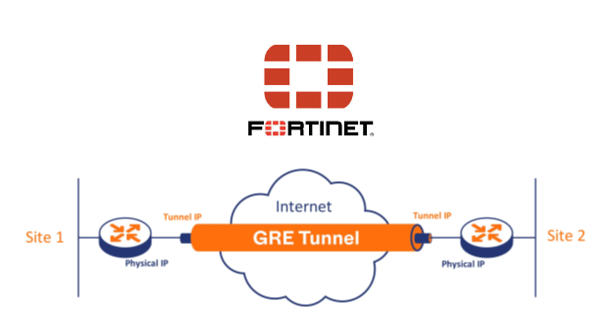

- VXLAN, IP tabanlı bir tünelleme protokolüdür. Leaf-switch’ler arasında L2 tünel kurulmasını sağlar.

- STP gereksiz hale gelir çünkü network loop’ları VXLAN mimarisinde IP tünelleri ile kontrol altındadır.

- Bir networkte hız, performans isteniyorsa SPINE sayısı , erişebilir,port sayısı, yatayda genişleme isteniyorsa LEAF sayısı artırılır.

EVPN (Ethernet VPN) ile Kontrol Düzlemi (Control Plane)

- Geleneksel VXLAN’da L2 öğrenimi flood (broadcast) ile olurken, EVPN kontrol düzlemi sunar. Bu sayede MAC adresleri BGP ile öğrenilir.

- Daha az broadcast, daha az CPU yükü ve daha verimli trafik yönetimi sağlar.